Arkadaşlar Merhaba,

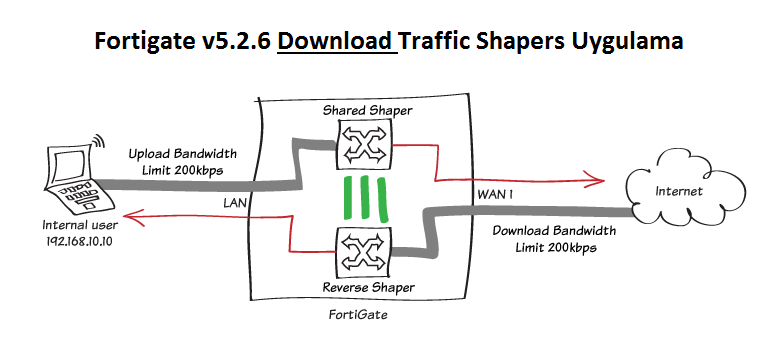

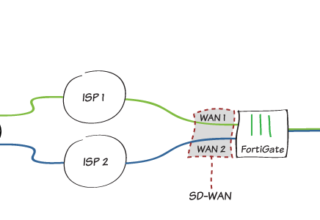

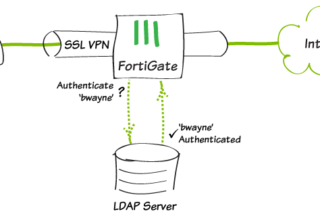

Her IT nin mutlaka ve mutlaka ihtiyaç duyduğu, istendiği yada iş tanımları arasına yazılabilecek bir olaydır bandwith kısıtlaması. Fortigate firewall da Traffic Shapers olarak geçen bu uygulamanın kıs bir örnekle nasıl yapıldığını anlatacağım.

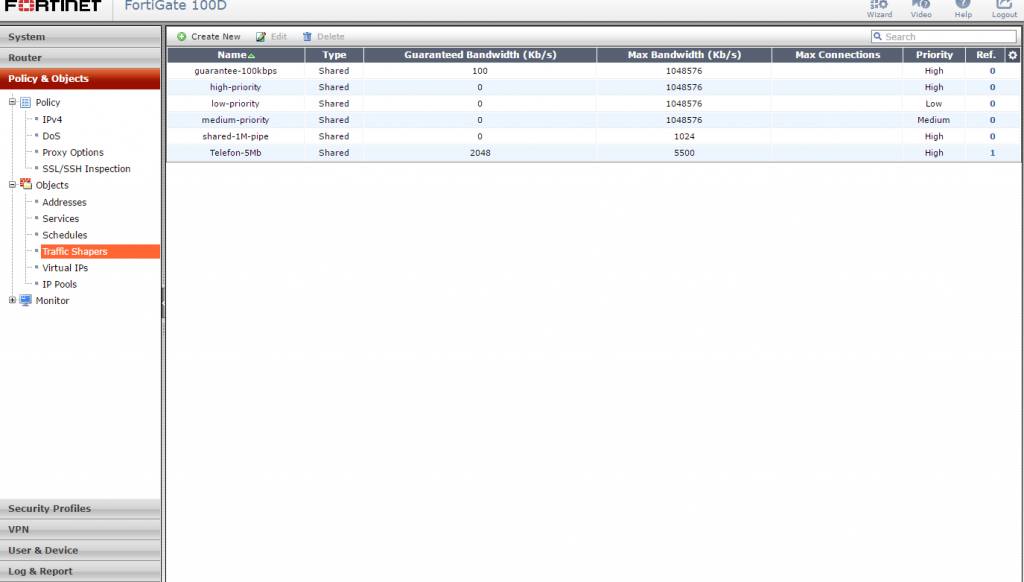

Öncelikle Firewall menüsünde POLİCY & OBJECTS > OBJECTS > TRAFFİC SHAPERS konumuna geliyoruz.

Buradan Create New diyerek yeni bi shapping oluşturuyoruz.

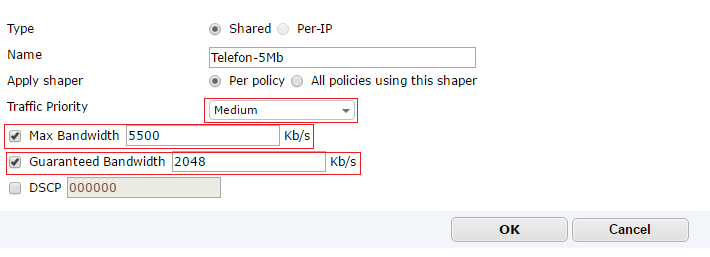

Burada doldurmamız gereken yerler şu şekilde

Burada kırmızı ile işaretlenen bölgeler önemli kısımlar. Ben telefonlar için bir kısıtlama yapmak istiyorum ve en fazla çıkabilecekleri hız 5 MB olsun diyorum.

Trafik önceliğini High – Medium – Low olarak ayarlayabilirsiniz. Ben medium yaptım diğer trafiklere öncelik vermek için.

Max Bandwidth(en yüksek bant genişliği) bunu yukarda da söylediğim gibi 5 MB veriyorum ve üstüne çıkamamaları gerekiyor.

Hemen altında Guaranteed Bandwidth ( Garanti bant genişliği) buraya yazacağımız rakam ise en az alacakları hız limiti ve ben 2 MB ın altına düşmesinler diyorum ve kaydediyorum.

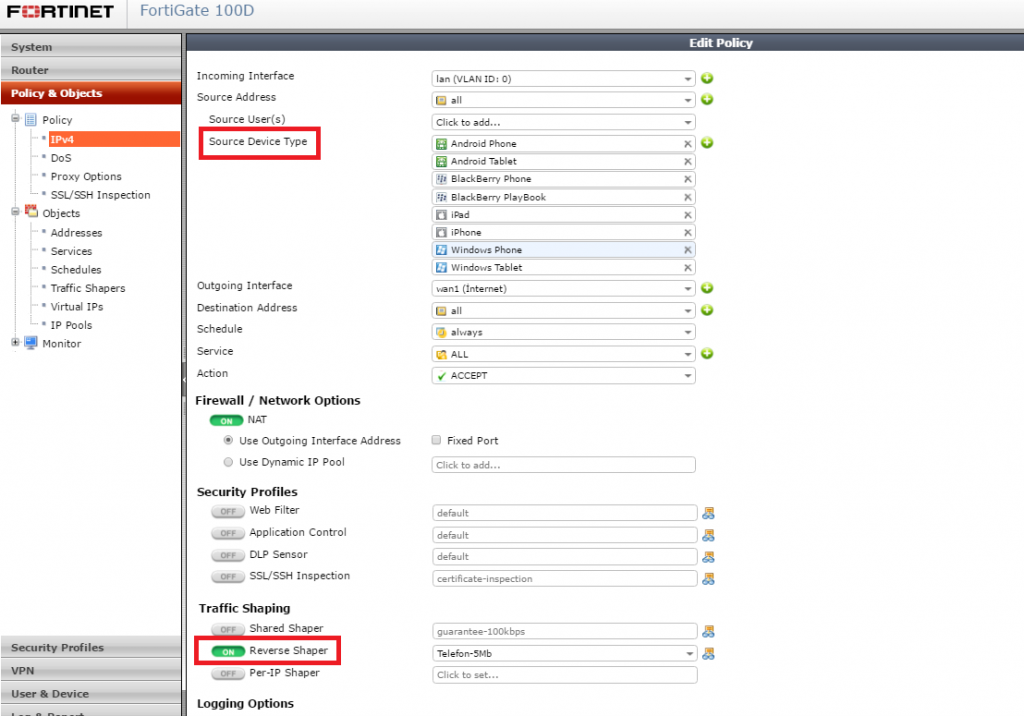

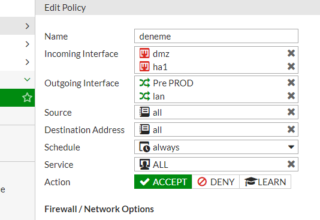

Sonra POLİCY & OBJECTS > POLİCY > İPv4 yeni policy oluştuyoruz. Tek yapmamız gereken 2 adet işlem var.

Kırımızı ile işaretli olan Source Device Type sütununda add e tıklayıp kısıtlacağınız tipleri yada makineleri seçmeniz gerekiyor.

İkinci kısım ise Reverse Shaper ı aktif edip hazırladığımız Shapping i seçmek. Bunuda yaptıktan sonra kuralı save edip test etmeye başlıyoruz.

NOT: Upload trafiğini de kısıtlamak istiyorsanız, Reverse Shaper ın üstündeki Shared Shaper ı aktif edip oluşturduğunuz shapping i yada farklı bi Shapping oluşturarak Upload kısıtlaması da yapabilirsiniz.

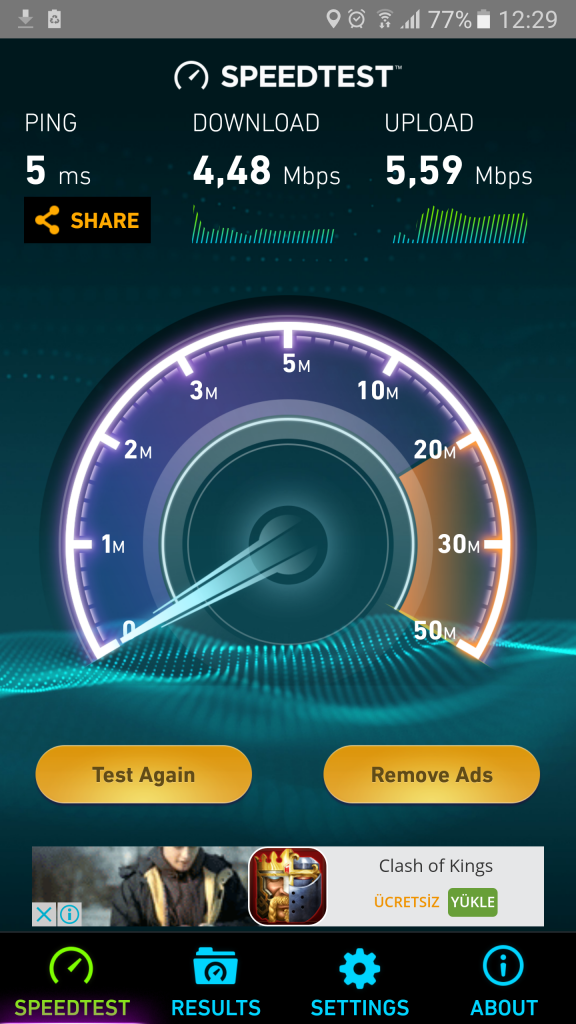

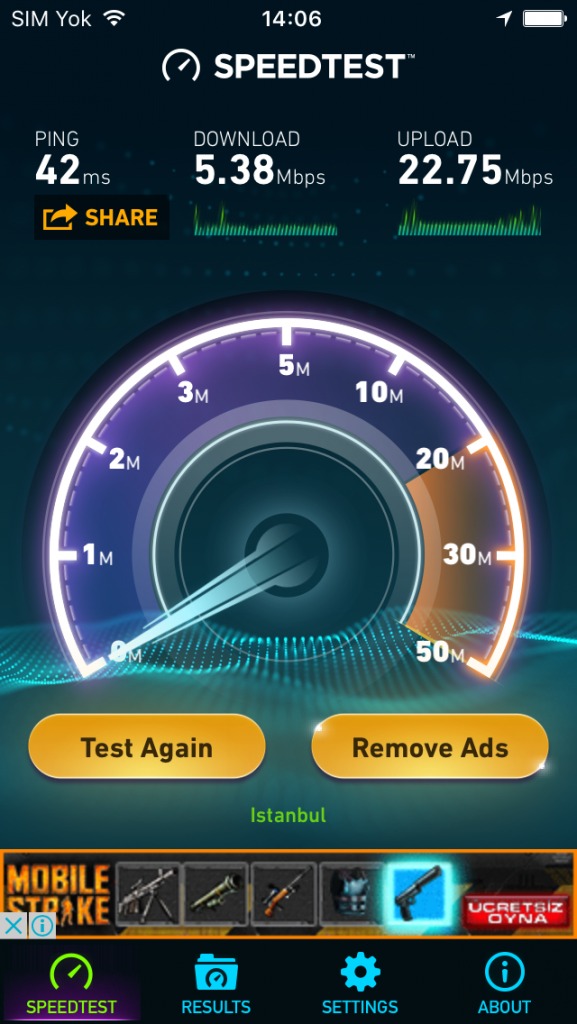

Android ve İOS testlerini altta görebilirsiniz.

İşinize yaraması dileğiyle..

Leave a Reply